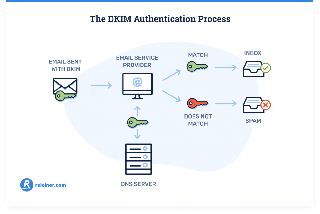

O sistema DKIM (DomainKeys Identified Mail) é uma forma de autenticação por e-mail que adiciona assinaturas de criptografia digital para as mensagens de correio eletrônico. Isso garante que o e-mail vem de uma fonte confiável e que ele não foi alterado ou forjado no período de trânsito entre os servidores de envio e de recebimento. Quando você envia uma mensagem eletrônica, um par de chaves privadas/públicas será gerada.

A chave privada é usada para assinar o e-mail, enquanto a pública é divulgada para o DNS de seu domínio usando registros TXT – um tipo de inscrição DNS que contém informação para fontes de fora do seu nome de domínio. Nesse caso, o registro é usado pelos servidores do destinatário para validar os seus e-mails (vamos falar mais sobre isso adiante).

A resposta curta é sim. O núcleo do sistema de e-mail não foi construído com quaisquer protocolos de segurança.

Então, é muito fácil enviar e-mails que parece vir de fontes legítimas. Esse processo é conhecido como e-mail spoofing. Num e-mail falso, o endereço exibido para o destinatário é diferente do endereço real.

Por exemplo, o destinatário ver que o remetente é exemplo@fonteconfiavel.com, quando na verdade ele vem de exemplo@golpista.com. Como o destinatário não sabe quem é o verdadeiro remetente do e-mail, essa técnica é comumente utilizada em ataques de phishing e spam.

Portanto, ao utilizar o DKIM, o servidor que recebe o e-mail (ISP) pode verificar que a mensagem que chegou – e alega vir de um determinado domínio – realmente vem de lá. Isso torna difícil para golpistas tentem praticar phishing com o nome de sua marca. Ter e-mails autenticados também ajuda a construir a reputação do seu domínio entre as operadoras de internet e os servidores de e-mail. Domínios com e-mails autenticados possuem um maior placar de reputação. Em troca, isso vai impedir que seu correio eletrônico acabe em caixas de spam.

Fonte: https://www.hostinger.com.br/tutoriais/o-que-e-dkimConteudo postado por: Davi José de Oliveira Cruz em 09/10/2024

Introdução

Nesse artigo iremos falar sobre segurança na internet, para aprendermos como nos proteger de

intrusos

querendo roubar nossos dados

Segurança

Todos temos fotos, vídeos e até mesmo documentos que queremos deixar fora do alcance das pessoas, mas muitas vezes somos ingênuos ou simplesmente por falta de conhecimento acabamos por abrir portas onde pessoas estranhas conseguem entrar e roubar nossas informações e dados sigilosos

Seja pelo celular, computador ou tablet, nunca estamos 100% seguros quando o assunto é internet, mas existem maneiras de diminuirmos muito a chance de termos nossos dados vazados sem nossa autorização

Senhas

Existe um ataque conhecido no mundo hacker como “engenharia social”

Funciona da seguinte forma: A pessoa acessa uma conta pública sua de alguma rede social, ou até mesmo faz perguntas a pessoas conhecidas sobre você, descobre sua data de nascimento, nome do seu cachorro, dos seus filhos, comida favorita e outras coisas mais que compartilhamos com praticamente todos

Grande parte da população coloca como senha o nome do pet, ou o nome, inicial e data de aniversário dos filhos ou até mesmo uma combinação de tudo isso, facilitando a vida do hacker

Logo uma senha segura deve ser algo que não tenha exposto abertamente para todos, de preferência uma combinação de letras números e caracteres especiais como asteriscos e jogo da velha

Isso dificulta a vida de quem tenta roubar sua senha com um ataque conhecido como “força bruta” ou “ataque dicionário”, que são programas que usam combinações de palavras e números para tentar descobrir a senha da vítima

Arquivos Disfarçados

Uma outra forma de roubar suas informações são através de arquivos disfarçados, também conhecidos como “cavalo de troia” ou “trojans”

Nesse ataque o hacker mascara um arquivo ou uma matéria e manda para a vítima, ao clicar no arquivo ele pede a instalação de um programa para possibilitar a abertura do mesmo

Quando você usa um celular ou computador ele já vem pronto para abrir a maioria dos arquivos, como fotos, vídeos e pdfs, sempre desconfie quando pedir a instalação de algo para visualizar aquele arquivo

Backdoors

A famosa “porta dos fundos”, são programas desenvolvidos por hackers para ter acesso ao seu celular ou computador, com esses programas o hacker consegue acessar tudo que você digita no aparelho, assim como seus arquivos, senhas, contatos, microfone e câmera

Backdoor são o pior tipo de ataque que podemos ter, pois através dele é possível ao hacker fazer qualquer coisa dentro do seu aparelho

Pode-se evitar simplesmente não instalando programas de fontes desconhecidas e mantendo o aparelho sempre atualizado

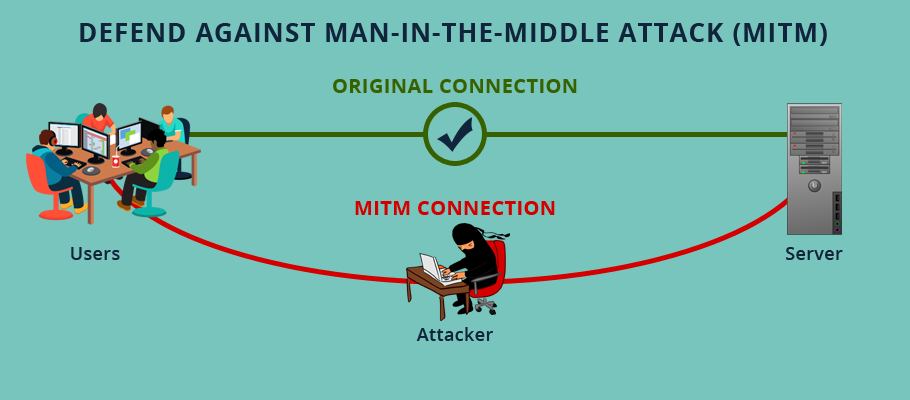

Man in the Middle

Esse ataque traduzido como: “homem no meio”

Se dá ao fato de conectarmos a redes wifi públicas como em shoppings e lojas

O hacker intercepta esse wifi criando ou clonando uma rede existente e fazendo com que todos os

dados

que você conecta a internet passe antes pelo computador do cibercriminoso e roubando assim suas

senhas e

arquivos que deveriam ser sigilosos

Como se Proteger

Evitando conexão com redes de wifi públicas, optando pelo seu próprio 4g ou 5g e usando VPNs e serviços de criptografias em caso de conexões importantes

Conteudo postado por: Davi José de Oliveira Cruz em 07/02/2024

Introdução

Nesse artigo iremos falar de como funciona de forma resumida a entrada, armazenamento, processamento e

saída de dados e um computador

Um computador é dividido em 5 partes principais

Entrada de dados, memória permanente, memória volátil, processamento e saída de dados, onde os dados são as informações em si, logo o computador é uma entidade capaz de lidar com entrada, armazenamento, processamento e saída de informação

Um computador clássico tem como dispositivos de entrada: câmeras, teclado, scanners, mouse, microfones e etc

Como saída : monitor, impressoras, caixas de som etc

Para se trabalhar os dados o computador clássico possui discos rígidos, chamados de HD (hard disk) e discos sólidos, chamados de SSDs

As informações salvas em HDs e SSDs são extraídas pelo processador e lançadas na memória Ram, que é uma memória volátil, uma memória instantânea que funciona somente enquanto o PC estiver ligado, quando o computador for desligado, tudo que está armazenado nessa memória se perde, salvando somente aquilo que foi transferido para o HD

Em um exemplo prático, agora mesmo enquanto digito o texto no WORD, se a energia acabar, tudo que escrevi se perderá, mas a partir do momento que eu clicar em salvar como, e salvar o documento em algum lugar no HD ou SSD eu posso desligar o PC, pois quando liga-lo novamente e abrir o arquivo, tudo estará lá

SSDs são em pratica bem mais rápidos que HDs, porém pelo tipo de física usada na tecnologia um HD tem uma vida útil muito maior que um SSD

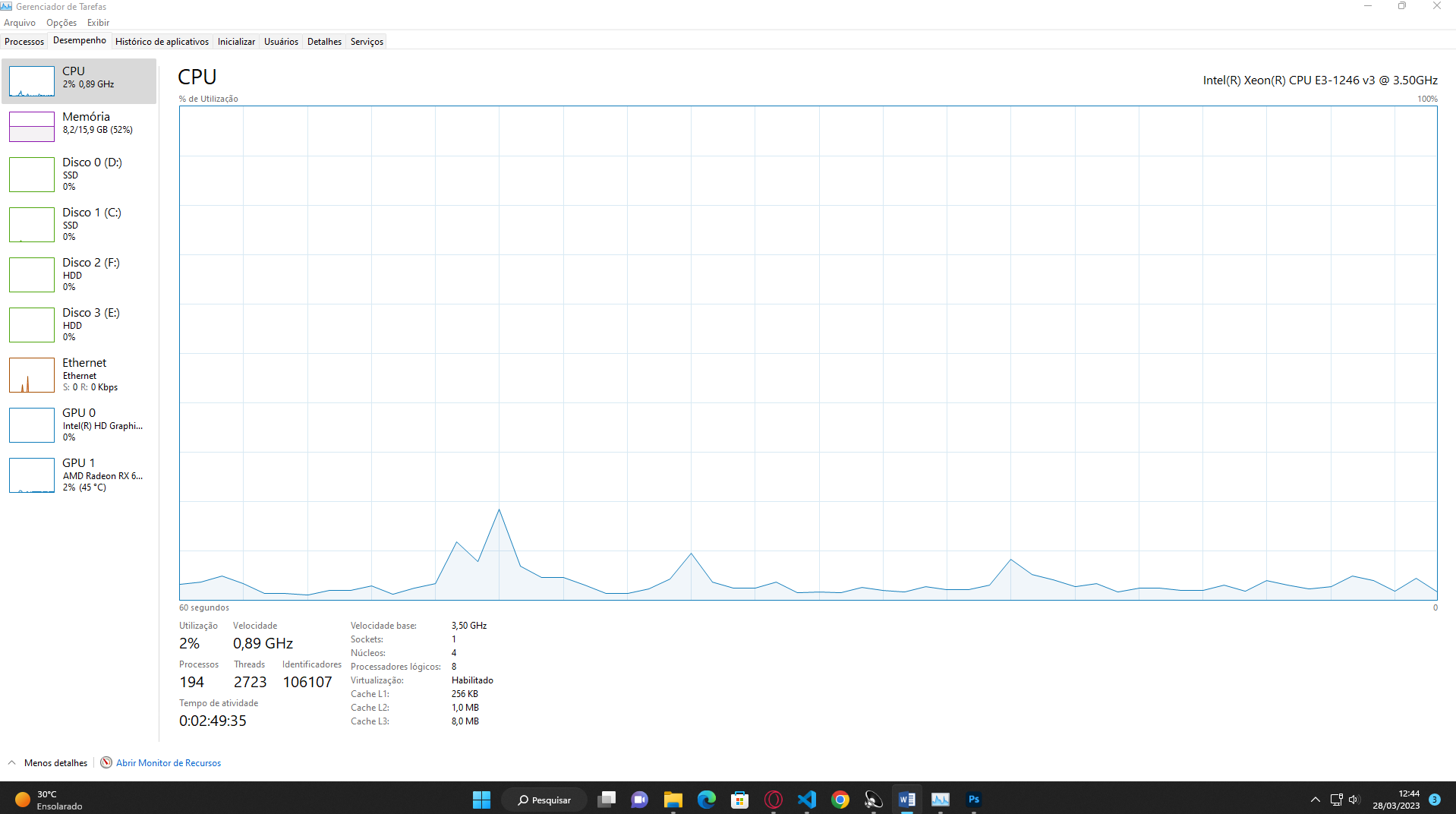

No meu exemplo uso SSDs para o armazenamento de programas de edição, jogos e imagens que uso em edição para que tudo seje acessado de forma mais rápida e sem travamentos, mas quando salvo uma imagem editada por exemplo, eu a armazeno em um HD, e o backup de tudo que preciso armazeno em HD também

Balanço

O Balanço necessário para que um sistema funcione corretamente requer um nível de sobra de memória RAM

No caso de falta de RAM o sistema cria uma Ram virtual no armazenamento permanente para que o trabalho aconteça, mas como as memórias permanentes são muito mais lentas que as voláteis, isso causa lentidão e travamentos

Nesse momento, os aplicativos e o sistema operacional que estou usando estão consumindo 8,2 Gb de memória de um total de 16 Gigas

Mas ter somente memória sobrando não quer dizer que o computador será veloz, se o processador for lento ele vai demorar muito tempo para copiar os dados da memória permanente para a memória volátil, o que irá atrasar o trabalho da mesma forma

Conteudo postado por: Davi José de Oliveira Cruz em 28/03/2023